Beherrschen Sie Ihre Angriffsfläche

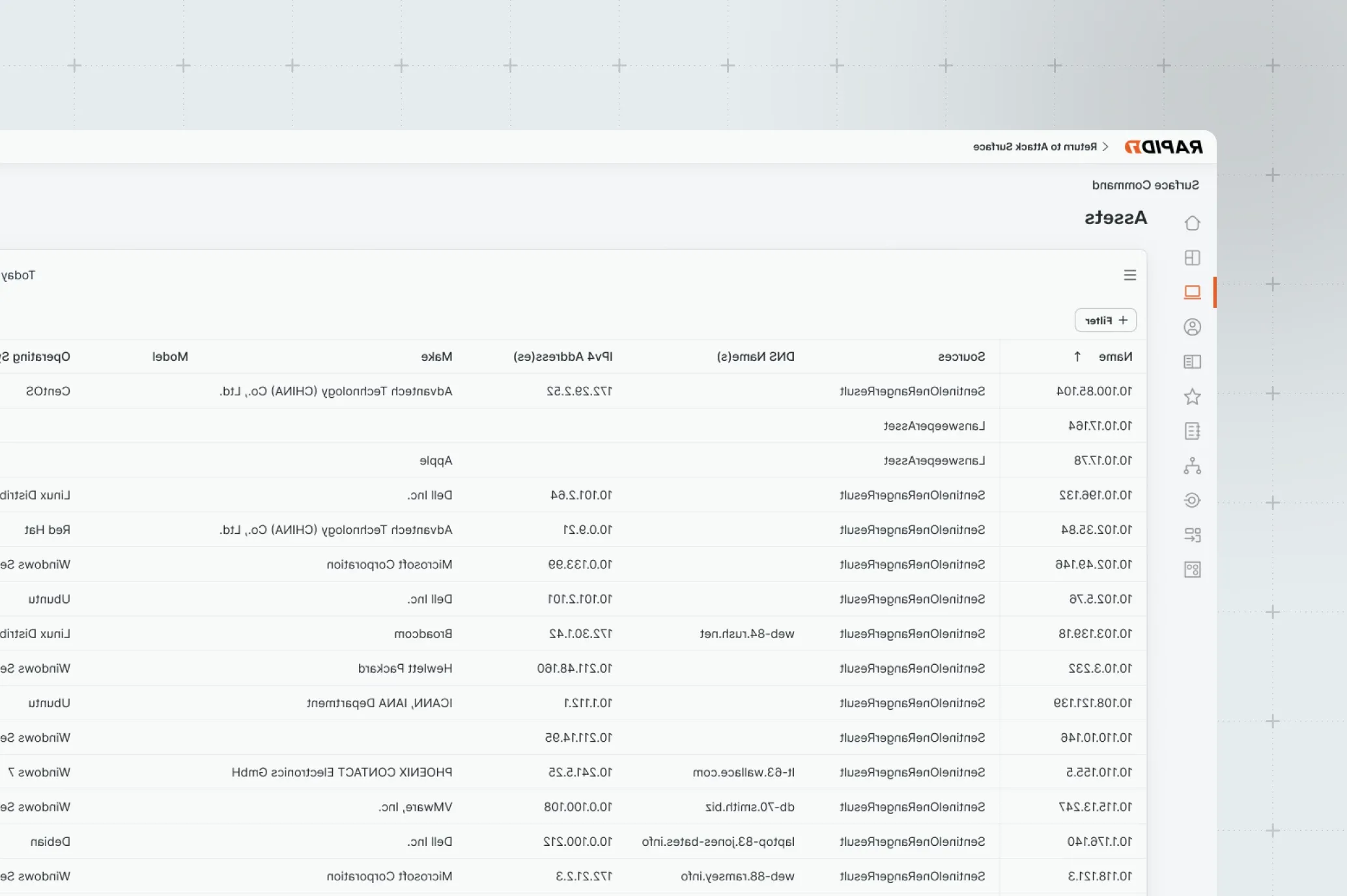

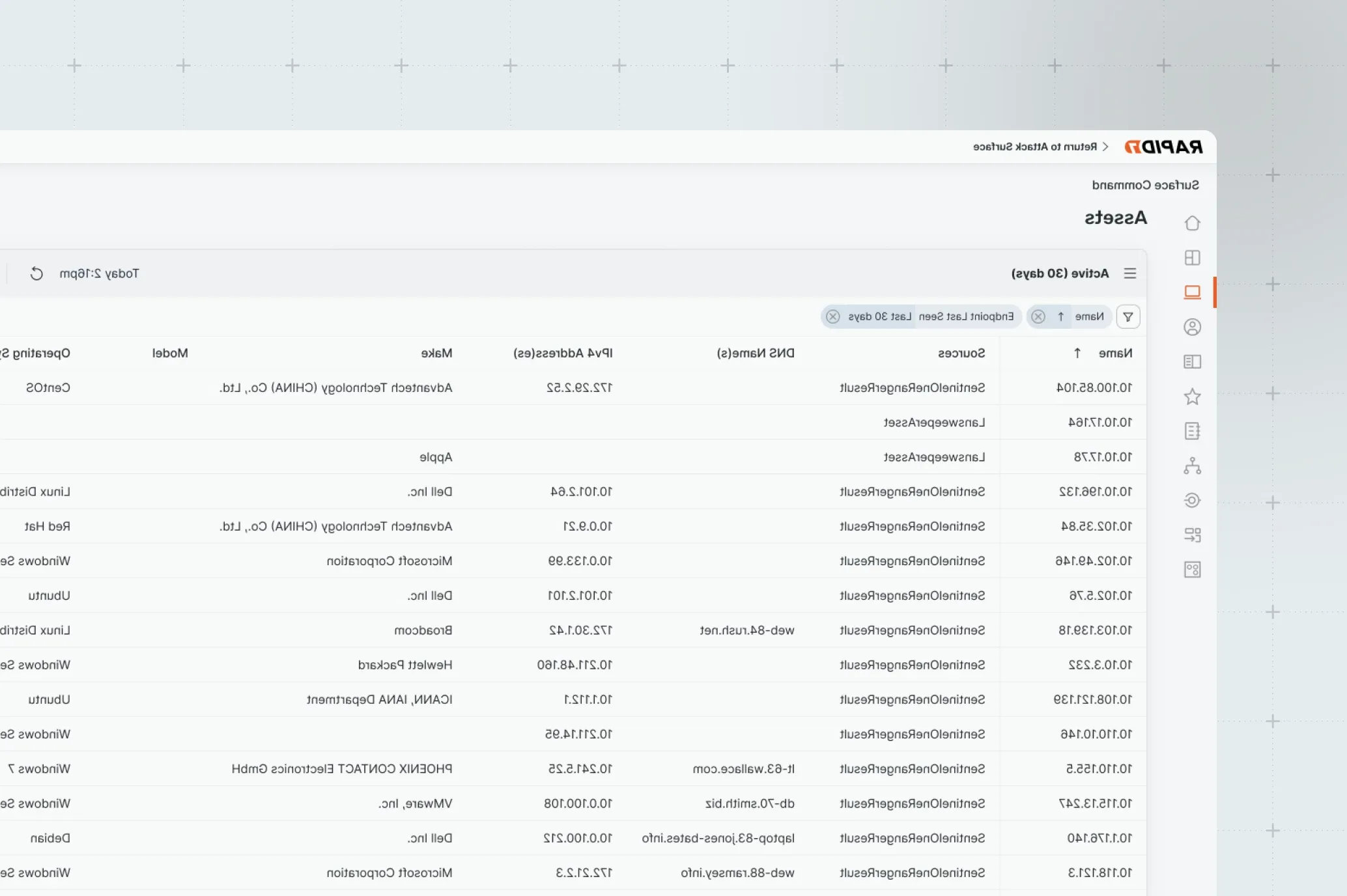

Eine vereinheitlichte Ansicht der Assets in Ihrem gesamten Netzwerk.

Verabschieden Sie sich von Shadow IT und einer schlechten Sicherheitslage, indem Sie Ihren internen und externen Asset-Bestand überwachen, um Abdeckungslücken und Bereiche mit fehlenden Schutzmaßnahmen aufzudecken.

Stärken Sie Ihre Abwehrmaßnahmen proaktiv, indem Sie native und drittanbieterbezogene Anreicherungen nutzen, um zu verstehen, welche Schwachstellen Angreifer am ehesten ausnutzen.

Dank relevanter Kontextinformationen über Assets und Gefährdungen können Teams schneller reagieren und den gesamten Wirkungskreis eines Angriffs erfassen.

Surface Command: Die wichtigsten Funktionen

Tote Winkel beseitigen

Durch die kontinuierliche Entdeckung schützen Sie sowohl interne als auch externe Assets: Beseitigen Sie tote Winkel in der Sicherheit und decken Sie exponierte Assets schnell auf, damit Sie Ihre Angriffsfläche absichern und häufige Angriffe unterbinden können.

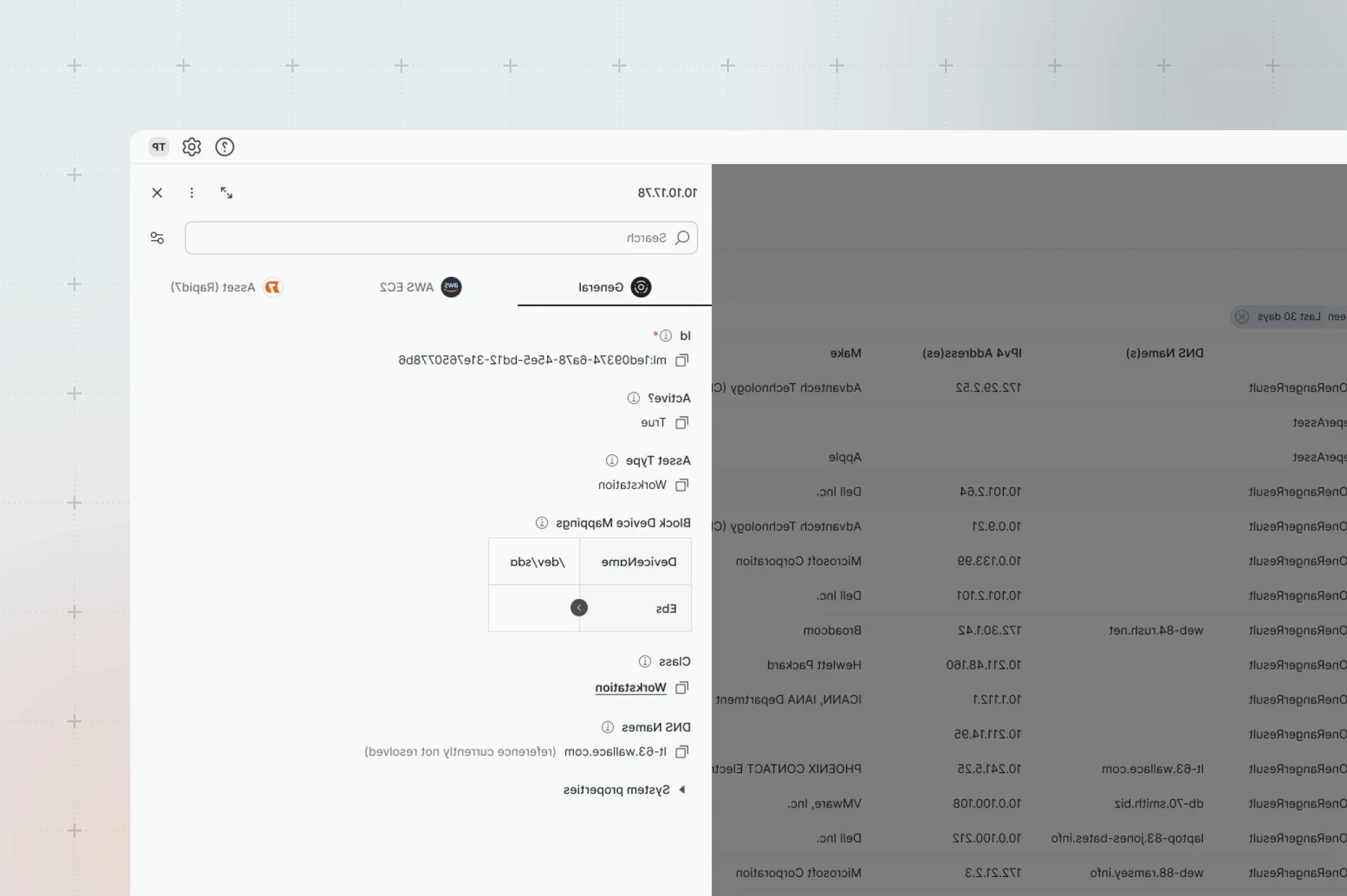

Cyber-Abwehr mit umfassendem Kontext

Die Kombination aus nativer und externer Anreicherung liefert den entscheidenden Geschäftskontext, der es Ihnen ermöglicht, Sicherheitsdatensilos zu zerschlagen, die größten Risiken zu erkennen und Abhilfemaßnahmen entsprechend zu priorisieren. Sparen Sie mehr Zeit und automatisieren Sie den Schutz von strategischen Geschäftseinheiten.

Schneller Reagieren

Wenn Bedrohungsakteure erst einmal damit beginnen, Angriffswege auszunutzen, sind die Cybersecurity-Teams bereits zu spät mit ihren Abwehrmaßnahmen und müssen die Situation wahrscheinlich manuell bewerten. Durch einen verbesserten Kontext sind proaktive Maßnahmen möglich, da potenzielle Zugriffspunkte, über die Angriffswege geschaffen werden, besser zu erkennen sind.

Starten Sie hier

Vergleichen Sie die verschiedenen Pakete und Funktionen.

Surface

Command

Eine kontinuierliche 360°-Ansicht der Angriffsfläche, mit der Teams etwaige Sicherheitsprobleme vom Endpunkt bis zur Cloud erkennen und priorisieren können.

Exposure

Command

Sichtbarkeit der Angriffsfläche mit proaktiver Risikominderung und Priorisierung von Gegenmaßnahmen in Ihrer hybriden Umgebung. Eliminieren Sie Gefährdungen mit hoher Priorität mithilfe eines bedrohungsbewussten Risikokontexts.

Exposure Command

ADVANCED

Schützen Sie Ihre Workloads mit Echtzeit-Transparenz, Identitätsanalyse und automatisierter Behebung. Der Code-to-Cloud-Schutz umfasst auch das kontinuierliche Scannen von Webanwendungen und eine erweiterte Risikoabdeckung für moderne, Cloud-native Umgebungen.